ルートアカウントのMFA認証とは

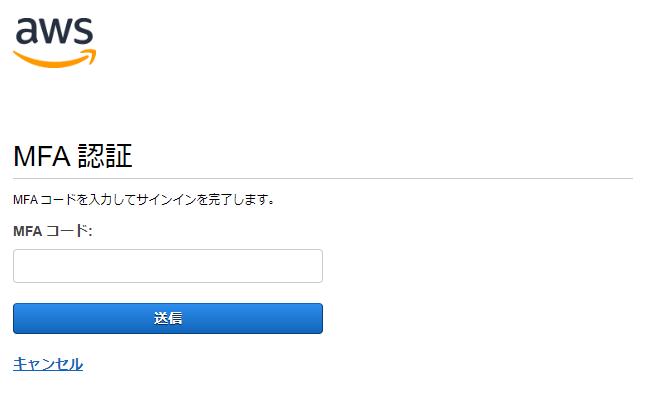

ログイン時、通常のログイン認証情報(アカウントID・ユーザ名・パスワード)に加えて、6桁の数字などの認証情報が必要になるセキュリティ設定のことです。

AWS での多要素認証 (MFA) の使用

設定するには下記3つの選択肢があります。

- 仮想MFAデバイス

- U2Fセキュリティキー

- ハードウェアMFA デバイス

※SMSテキストメッセージベースMFAはまもなくサポート終了のようです

プレビュー – SMS テキストメッセージ MFA デバイスの有効化

1. 仮想MFAデバイス(インストールして使う仮想デバイス)

モバイルデバイスまたはコンピュータにアプリをインストールし、6桁の認証コードを生成して認証する方法です。

セキュリティ保護されていないモバイルデバイスでも実行できるため、2.と3.程のセキュリティレベルはないようです。

仮想 Multi-Factor Authentication (MFA) デバイスの有効化

(アプリケーション例)

Google Authenticator

Microsoft Authenticator

Twilio Authy

※Googleブラウザの拡張機能、「Authenticator」でもMFA認証設定は可能ですが、悪意のある攻撃者が何らかの方法でユーザのコンピュータにアクセスできてしまった場合のことを考えると、別のデバイスを使用した方がセキュアではあるようです

2. U2Fセキュリティキー(要購入な物理デバイス)

コンピュータの USB ポートに接続するデバイスを使用する方法です。

コードを手動で入力する代わりに、認証情報を入力してデバイスをタップすることで認証します。

ハードウェア MFA デバイスの有効化

3. ハードウェアMFA デバイス(要購入な物理デバイス)

U2Fセキュリティキーが入力不要に対し、こちらは1.と同じく6桁の数値の入力で認証する方法です。

スマホなどに比べ、ネットワークからも隔離されているためセキュアです。

U2F セキュリティキーの有効化

MFAデバイスの故障・紛失時

いずれの故障・紛失時もコンソールからデバイスのリセットが可能なようです。

必要な情報はルートユーザの「メールアドレス」「パスワード」「アカウント登録時の電話番号」です。

MFA デバイスが故障または紛失した場合のセルフサービスによるリセットの方法

コメント